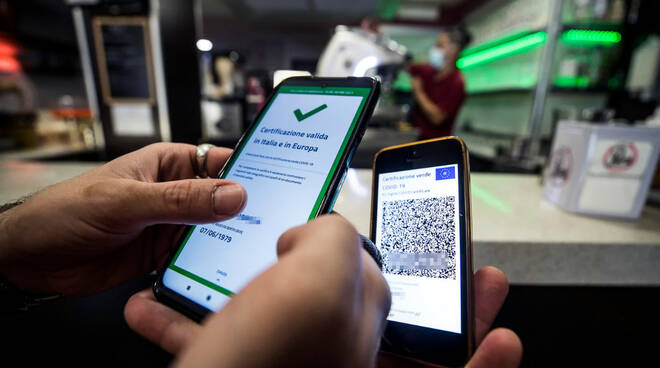

”I sistemi che generano i green pass non sono fragili anzi – rileva Croce – ma queste persone hanno trovato il punto di compromissione facendo phishing con le credenziali di farmacisti. Si tratta di farmacie che possono fare sia i tamponi che i vaccini. Se riesci a fare phishing informatico abbastanza sofisticato, acquisendo le credenziali di accesso al portale del farmacista, credenziali riservate, tanto è vero che sono arrivati a ottenere anche lo spid del farmacista, hai accesso alla possibilità di inserire dati falsi e di far conseguire quindi a una persona un green pass o un super green pass falso ma reale. Una certificazione verde con cui può andare in giro senza possibilità di essere scoperto dall’app”.

”Ciascuna di queste tipologie richiede una risposta diversa – spiega – per i canali telegram o il dark web dove i truffatori mettono online l’annuncio di vendita di green pass inesistenti la questione è accorgersi che esiste quel canale, che deriva dal monitoraggio che facciamo tutti i giorni di iniziativa e anche dalla grandissima collaborazione della cittadinanza. Noi riceviamo tantissime segnalazioni tramite il commissariato online. Con la stessa tecnica, monitoraggio di iniziativa e collaborazione della cittadinanza, ci accorgiamo anche della seconda fattispecie, ovvero della presenza online di archivi o database rubati contenti green pass veri di altre persone. Così è partita l’indagine che ha riguardato la condivisione di quell’archivio finito su Emule, un sistema un po’ vintage”.

”Per quanto riguarda il caso delle farmacie è meno percepibile dal pubblico, è venuta fuori dal fatto che durante la procedura informatica che porta all’inserimento di questi falsi vaccini nel portale e scaricamento dei green pass, qualcuno si è accorto dell’anomalia: il farmacista stesso, che casomai vede un inserimento a un orario inconsueto o la stessa collaborazione delle aziende sanitarie che notano delle anomalie – conclude – Ogni sistema informatico critico, tra cui sicuramente vi sono i sistemi sanitari, presuppone degli esperti informatici che lavorino al suo mantenimento e alla sua sorveglianza e si avvale anche di sistemi di monitoraggio per segnalazioni di anomalie. In questo caso vincente è la collaborazione di tipo istituzionale”.

di Giorgia Sodaro